伴随灰产行业的日益猖獗,几乎所有有利可图的平台都会成为他们的“猎物”。结合自身经历,本文将在产品/运营基础层面对注册, 活动, 支付等方面做一些安全建议。

一、注册

注册/登录是最基础也是最重要的安全防护第一道闸门,这一层做好了, 日后能免去诸多烦恼。

介绍一下目前市面上针对注册/登录这一块的安全风险点和防范措施。

1. 虚拟号段注册

所谓虚拟号段,是虚拟运营商的专属号段,获牌企业可以租用基础电信运营商的移动通信网络为用户提供基于自身品牌的通信服务。简单理解为是运营商的“特殊代理”,但是实际的管理运营是脱离运营商的,所以个人去营业厅开卡,一般是不会给你虚拟号段的号码。(一些乡镇和偏远地区存在主动兜售虚拟号的情况)。

那么利用这些虚拟号能做什么 ?批量在平台注册小号,养号,卖号。

这是一个定时炸弹, 一旦平台上新活动, 数十万的小号一起上分分钟让我们知道什么是“社会”。影响活动效果不说,严重的会导致很大的经济损失,这是目前注册环节最大的安全风险和挑战。 金融类的产品在敏感操作的时候都会让用户实名认证,人脸识别,在一定程度上可以规避这种情况的发生,但是没有办法完全规避,后面会提到。

防范措施:

在注册的时候,不允许虚拟号段注册,并且在“修改手机号”,第三方登录后绑定手机号等环节均需要做统一处理。这是目前最简单直接且消耗成本最低的防范方法。但是并非所有的平台都要这么做, 如果本身平台有诸多不涉及经济的业务功能,比如资讯,工具类,开放服务的平台根据自身业务环境可以酌情放开。如果害怕因此导致了此类用户流失,可以在用户注册的时候提示“用户当前正在用虚拟号码注册, 为确保账户安全, 请拨打***** 获取验证信息”,这一步的操作是为了确保当前操作的不是程序,是拥有通讯工具的真实个人。但是随着灰产整体技术水平的提升,以及语音识别的技术升级,这个方法所起到的作用正在被减弱。

上文提到的是平台自身创建安全规则,比较被动且手段单一,一旦有新的号段出来,我们就要去维护,消耗一定的管理和更新成本。目前市面上主流的云平台, 阿里,腾讯,网易等云服务平台均提供了针对注册安全方面的服务,基于平台掌握的大数据,配合相应的安全措施,实际体验下来效果比自己搭建安全规则要好。有实力且用户体量大的可以考虑。

目前已知开放的虚拟号段:

- 移动 1703 1705 1705 165

- 联通 1704 1707 1708 1709 171 167

- 电信 1700 1701 1702 162

以及14开头的上网卡专属号段。

2. 换量/买量

通过流量呼唤或购买流量的方式来获取新用户。这里有很多见不得光的操作:

- 纯假量,进来的量来到平台后动都不动, 好点的还注册一下,从此就不活跃了

- 分时段分比例掺量:比1稍微智慧一点,多少还有点有价值的新用户进来

- “二道贩子”:这里的二道不是说转手赚差价,是指用劣质或不想干的流量来糊弄买方,如开发商在一个房产平台买量,房产平台用从同人平台弄过来的流量把一群初中生的号扔过去了,你可知道开发商那边的画面是有多精彩 ~

防范措施:

- 依托自身能力搭建渠道监管平台,或使用第三方渠道数据管理平台对所有的渠道进行监控。在此之前公司需要根据自身曾经的经验和友商的相关渠道转化数据作为一个对比,用以衡量渠道质量的优劣

- 优先找认识的人,或知名平台合作

- 尽量采用cps ,cpa 的计费方式,CPC和cpm是有钱人玩的

- 合作的条款明确列出流量的有效比例,从法律层面约束对方的行为

3. 验证码

验证码作为目前最基础适用范围最广的登录手段, 是最容易被攻击的薄弱点。

1)刷码

暴力刷码发生的情况不多, 但是一旦发生,就是直接的经济损失。 如果你的验证码获取次数是3次,刷子用100万的访问来刷你, 按照目前短信群发的价格在0.3 – 1毛之间计算, 直接的经济损失是9千-3万,这个月绩效没了。此类事情多发生在有正面冲突导致的蓄意行为, 或者被第三方当做肉鸡,成为“短信轰炸机”的短信源。

有些平台看似每天的验证码的服务访问量没有异常, 其实早已经是别人的‘肉鸡’了。【短信轰炸机】没用过也至少听过,在‘黑帽’领域早已是一个成熟的基础技能,在刷码的时候可以虚拟出比真机还真的环境, 任你有千万张良计, 我只靠“构建虚拟机环境‘一招过墙梯打败你。近几年随着各种与计算和大数据的投入,对于此类的安全时间的防御有所提升, 但是基本是防御手段刚出来,转身就被攻破了,防守总是在供给之后,被动至极。

防范手段:

1、平日低调,多积德,不要逞强装横 。暴力刷码是违F行为, 如若没有特殊的情况一般不会引起这种事情发生。

2、搭建健全的验证码安全机制

- APP获取用户手机的,设备型号,IMEI号码,筛出模拟器,必要时可以抓陀旋仪数据

- 验证码获取时间间隔60s

- 设置每自然日【连续】获取次数上限(单次机制, 不可重复使用)

- 当用户连续获取?次验证码,且没有登录平台, 开启图形/滑块验证。(此处不推荐鹅厂某些业务让用户发送短信到固定号码用以验证当前是自然人在操作真实通讯设备的措施。)

- 超过每日连续获取上限,启动号码/IP锁定机制。可分段锁定,2小时,半天,一天;也可以直接锁一天。分段锁定需要根据情况设置解锁后的获取次数,一般这个次数都小于每日连续获取阈值,这里建议只给一次

- 设置每自然日【最多】获取次数上限,超过将不能再触发获取验证码

- 连续?次触发下发验证码,但是用户未收到,提示用户启用语音验证。这里扩展一下语音验证,作为短信验证的辅助,一方面一定程度上防止被刷码,一方面解决用户获取不到的情况。(不用担心弱网环境下,用户收不到验证码是否能拨打/接听电话的问题。我们语音通讯所使用的底层技术还是2,3G的技术,对网络的要求比数据通讯的低,感兴趣的自己去查资料)

- 验证码连续输入错误?次, 即开启图形/滑块验证机制, 或开启号码/IP锁定机制

- 避免将短信验证码暴露在返回中,验证码只存在服务端中并不能通过任何api直接获取(测试环境随意)

说一段扎心的真实情况,对于真·灰产大佬来说, 如果真的想在注册,验证码上做手脚,以上的多种方法都是直接无效的。 云控 + 云手机(下图)目前的技术已经非常成熟,且呈现规模化,团体化的趋势。做金融和游戏的对于这种应该都不陌生,可以说深恶痛疾,APP拉新, 拼团, 有羊毛可褥的地方他们就会出现,而且往往损失惨重。 可见我们所面临的安全风险形势依旧极其严峻 ,Pony哥一直在说的’科技向善‘是多么的重要。

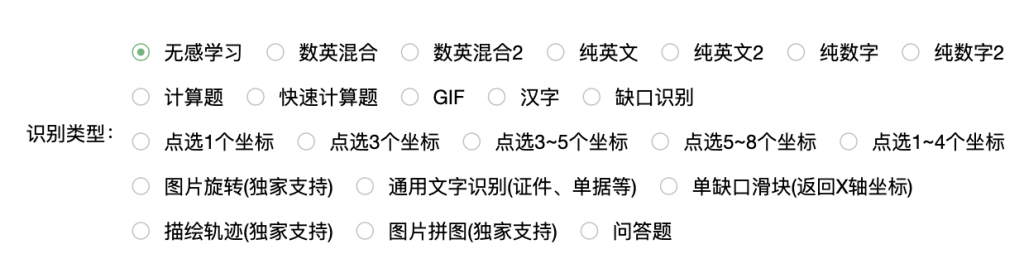

另外着重说一下对‘图像识别’安全机制自信的大佬们, 市面上已经有成熟的平台来攻克该机制,而且支持的场景几乎可以囊括市面上所有的图形验证方法。看下某平台的打码功能介绍,感受一波技术的力量:

二、活动

几乎每个平台都会做活动, 商品促销, 拉新促活,品牌营销 。在设计玩活动主体功能和流程以后, 请务必把活动的安全性列入必填项。

1. 以【签到抽奖】为例介绍其中被忽略的安全漏洞

- 单设备多次切换账户操作,这个也可以归类到注册的安全

- 未设置每日奖池价值上限。运营方案考虑的很完善的前提下可以忽略,但是如果奖品都是实打实的,请务必考虑这个问题。

- 未设置每日高价值奖品的数量上限,若单一奖品的价值非常高, 考虑其被抽中概率的同时,也要考虑被抽中的次数

- 大量小号签到积累签到积分,养号,积分兑换奖励 。多见于金融平台

2. 拉新

作为褥羊毛重灾区的拉新活动, 几乎所有有价值的拉新活动都没能幸免。大多数情况, 我们对此束手无策,罗列一下拉新活动被褥时的惨状:

- 巨量小号,抽底式袭击活动, 短时间大量新人权益\奖品被褥走

- 一旦第一个“点火人”发现有漏洞可钻, 《***攻略》一天内全网传播,虽然也会带来一定的传播和新人注册, 但是来的多是白嫖党,对平台意义不大,徒增很多“僵尸”用户,且一定会伴随公司的经济损失或公司的公关/法务资源介入

- 对于满足一定要求才能获得奖励的拉新活动,用户可以完成要求条件获得并使用奖励后,发起售后\退款。这时候如果你和订单状态绑定即收货以后奖励才生效,会影响活动效果,如何取舍看公司对本次活动拉新转化的重视程度和成本投入

- 用户多个手机号, 自己拉自己,注册量上去了,但是对于后续的业务转化起不到很大作用

其他还有很多类似打榜/投票的活动,只要花点钱,大量的第三方投票平台可以满足你的各式各样的花式需求,包括且不限于 :投票人的性别, 年纪, IP地址,设备型号,投票频次等等要求。价格可以低到几分钱一个,花几百块弄个高价值的奖品,太值了。

再说个极端的银行消费打榜的活动:在单位时间内消费金额达到多少即可参与活动, 金额前十名有额外的高价值奖品。只要奖励价值足够高,你设置多高的消费额度门槛都没用,为什么 ?因为屠榜的大佬人手十几台pos机,可设置消费的所在城市,商铺类型甚至指定商铺,刷到银行怀疑本行持卡人消费竟然能如此凶猛!到最后才发现, 这不过是别人的常规操作, 损失就是套X 的手续费, 但是相比奖品完全可以忽略。后面把套出来的米还进去, 一出一进奖品到手还能累计大量的积分, 积分又能在平台兑换一波奖品, 骚操作能把策划整的哭晕在大堂的柜台 ,拉都拉不起来 ~

那~ 有没有切实可行的方案解决褥羊毛的行为,让平台免受损失。

答案 :没有。

为什么这么肯定,我们来看看强大如开水团的种果树的活动被撸成啥样了?!获取奖励的核心操作是拿到大量的化肥和水滴去浇灌果树,促进果实成熟获得奖品。提炼一下我们要的资源:化肥,水滴。化肥可以通过抽奖和购物获得,水滴送的就用不完。平台大量的1分钱的商品/服务,购买即可获得大额水滴和话费,2、3天一箱水果真的不要太香啊。

活动开始还发生了我上面提到的用户购买后拿到奖励发起退款的现象,后面更新了活动规则:退款过多会永久删掉奖励对应的任务。但是还是架不住’智慧‘的人民,有的是购买超低价商品,有的则是买了券以后不消费等过期平台自动退款, 但是化肥&水滴奖励我已经拿到。这个是用户在平台规则下正大光明的钻你的规则漏洞,无可奈何。

最近果树成熟的进度已经扩展到小数点后三位了,而且每次浇水的进度提升比例也降了不少。一方面可以看出’智慧‘的用户占比不少,另一方面也看出这个活动在一定程度上对促活和订单转化确实起了很大作用。

大厂尚且如此,初创和中小规模的企业的状况就不用多言了。但是我们在做活动的时候,是不是要严格控制活动规则?恰恰相反,不能。用户已经被十分甜的蜂蜜甜过了,如果给他们七分甜、半糖,那活动效果势必要打折扣的。建议还是设定常态化的规则,且在成本允许的范围内尽量基于新用户更多的奖励,而产品和运营要费心思在奖励的规则的制定上。目前常见的操作是:时效性(如当日有效),范围设定(不一定是用户需要的商品,但是一定是高利润 或 压仓库存),连续性(一环奖励被用掉后面还有新奖励,程度逐步递减)。

无论如何设置无外乎从2个方面做文章 :时间成本,订单总额/量。短时间内促进用户使用奖励下单,或持续的订单才能获取持续的奖励,不断的用奖励提升用户的复购频率,以此获取的营收来抵消部分平台损失。但是现实中活动通盘算下来计入采购,运输,仓储,人力成本过半的活动都是亏钱的,而通过活动引入的流量如果运营得当能够在平台持续活跃&留存,时间叠加最终会转亏为盈,前提是公司能撑得住。

关于活动说的有点啰嗦,这块遇到的骚操作实在太多,还有些骚断腿的案例就不拿出来了,以免有心人有样学样。

三、支付

移动支付的兴起,在方便大家生活的同时在一定程度上让大家的财产不那么安全了,目前对于人民群众的支付安全多有以下几种 :

用户端:

- 木马和病毒:司空常见的事情,纵然国家、单位都非常重视宣传了, 但是奈何每年都有这样的事情发生

- 钓鱼短信,邮件:打开不明链接输入手机号, 获取验证码。银行转账短信就过来了

- 二维码:替换收款二维码,识别二维码后是个病毒链接

- 小渠道下载的APP:这条针对男士,不细说,懂得都懂。

平台端:

- 恶意下订不支付:字面意思很明白就是到了支付页面不支付,锁定商家库存,干扰正常销售。近期闹得非常厉害的“显卡争夺战”,再一次上演了这种操作。主要影响的是平台端的个别商家/黄牛的利益,于平台和品牌形象来说,这样的操作打出来的伤害还不如拔罐,很快就过去了

- 恶意退款:用户频繁的购买大额商品,后发起退款。这种操作对平台影响不大,但是像吃了苍蝇一样难受,早期曾用于信用卡提额,目前主流的支付平台都和政府监管平台打通 ,这个现象少了很多

- 洗Q : 主要是针对金融, 游戏,以及某些大宗交易平台来说,目前仍然是灰蒙蒙的一片,虽然国内已经出现了可以处理相关业务的公司,但是还没有切实有效的全面防御手段,只能寄希望政府能出面牵头联合各大金融机构一起提升该方面的数字化建设

- 网络攻击:主要有协议漏洞(静默短信,伪基站,IMSI捕获,GSM中间人),代码实现漏洞(TMSI溢出,intel/Comneon,AUTU溢出,Qualcomm,SMS PDU溢出)等手段替换或篡改支付数据,用户的touchID、faceID一旦被拦截并复制,后果 …

无论我们只是一个有支付收银台页面的小可爱,还是具有支付中心平台支撑能力的大中型企业,都应该足够重视支付环境的安全,保护用户的财产安全。

最后:真诚希望以上所述大家永远遇不到, 真诚希望人心向善,每个个体都用善意的心态去推动这个国家的经济建设和商业发展不断先前。